Puede que el siguiente video parezca sólo el corto de una buena pelicula pero, para muchos es más que eso, es una dura realidad que su hogar puede enfrentar en cualquier momento. Las Redes Sociales constituyen uno de los inventos más geniales de los últimos tiempos pero, si no se usan de manera correcta, pueden convertirse en el mayor agujero de seguridad de la historia! Ya que a los usuarios les encanta publicar más de lo que deberían (ubicación, fotos, la actividad minuto a minuto, datos personales y de terceros ) para que un hacker pueda “hacer de las suyas”.

Para los que no les gusta mucho leer, pueden consumir el siguiente video para entender un poco mejor los peligros asociados a compartir demasiado en redes sociales y los consejos para evitar graves consecuencias.

Dada la gran cantidad de información publica sobre cada usuario, muchas veces los ciberdelincuentes logran vulnerar la seguridad usando la ingeniería social (engaños en donde el depredador se vale de llamadas telefónicas, falsos perfiles en redes sociales y otros para coleccionar la información necesaria para suplantar al objetivo de la estafa o a uno de sus familiares y así obtener acceso a la información necesaria para sus fechorías). Así pues, es necesario fomentar la privacidad a cierto nivel, ya que como dicen por ahí “algo deja de ser secreto en el momento en que el encargado de resguardar la información se la comunica a un tercero” (aunque esa persona sea de confianza) o, peor aún, lo “grita a los cuatro vientos” a través de las redes sociales.

En caso de problemas para visualizar el siguiente video, haga clic aquí

Cabe aclarar que, no se trata de evitar el uso de las Redes Sociales, sino de usarlas de manera correcta siguiendo el consejo de los expertos en seguridad informática (como la gente de Eset y Kaspersky) que recomiendan:

- Evitar la exposición innecesaria de cualquier miembro del grupo familiar, resguardando datos como la dirección y el número de contacto (lo cual, suele implicar conocer la privacidad a todos sus contactos en las aplicaciones de Chat y redes sociales que usan como identificador de usuario el número del abonado),

- En lo posible no andar reportando el minuto a minuto de todo lo que se hace en el día a día,

- No compartir sus datos ni los de sus contactos con aplicaciones de dudosa procedencia o con organizaciones con un historial de mal manejo y/o filtraciones de los datos.

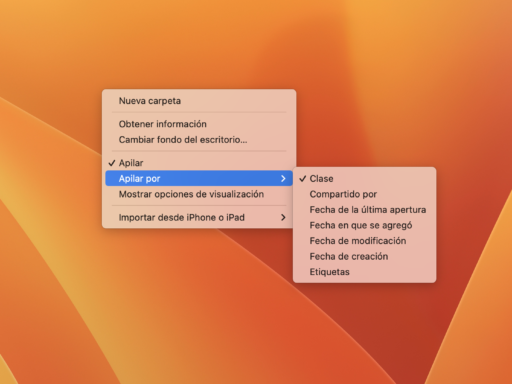

- A nivel de privacidad de las redes, es importante revisar el tipo de público que va a tener acceso a las publicaciones, ya que los cibercriminales espían el comportamiento de navegación de la presa para generar estafas personalizadas teniendo en cuenta el perfil de usuario (gustos, sitios frecuentados, marcas, actividades, relaciones y otros). También es relevante entender: en dónde y con se quién comparten sus posts? Ojalá segmentar lo que se comparte de acuerdo al tipo de público al que quiere que llegue cada uno de ellos (por ejemplo no querrá que las fotos de su hijos se compartan sino con sus familiares y amigos).

- Evitar ingresar en enlaces sospechosos que requieran confirmar los datos de las credenciales de usuario o conceder permisos a aplicaciones de terceros, incluso, cuando estos links sean publicados por un “supuesto” usuario conocido.

- Es bueno tener en cuenta la ley, lo que está prohibido o penalizado en materia de publicaciones por la legislación de diversas plataformas y/o países, con el fin de evitar verse inmiscuido en escándalos o en líos judiciales,

- Establecer procedimientos de comportamiento en caso de que el menor se sienta inmiscuido en una situación de Matoneo, Grooming o en una Sextorción. Es importante guardar la evidencia para presentarla ante las autoridades pertinentes y evitar que el ciberdelicuente siga en sus andanzas acechando a otros.

- Usar sólo aplicaciones de chat y redes sociales que cumplan con estándares a nivel de protocolos seguros (encriptados de punto a punto y con un buen balance entre privacidad y seguridad).

- Tener cuidado con los archivos que se comparten, ya que pueden incluir metadatos que le sirvan al depredador o secuestrador para rastrear la ubicación, nombre de usuario y demás datos relevantes de la presa.