Desde hace tiempo, en TECHcetera, hemos estado hablando acerca de algunos de los enemigos silenciosos que pueden estar ocultos en sus dispositivos como por ejemplo:

¿Qué buscan “BlueBorne” y otros enemigos silenciosos de corto alcance?

Los expertos hablan de ataques más focalizados en dispositivos con Bluetooth (incluyendo las Cosas Conectadas o IoT) y otros medios para transmitir ondas de radio que pueden llegar a permitir enviar/recibir comandos silenciosos desde una distancia corta. El enfoque de este vector de ataque es (en principio) corporativo y, por lo mismo, los atacantes pretenden:

- Tomar control del dispositivo,

- Acceder a redes y a data corporativa,

- Irrumpir en redes con medidas de seguridad del tipo “Air Gap”,

- Esparcir el #Malware por doquier.

- Hacer de las suyas.

¿Cuál podría ser el inicio del vector de ataque de “BlueBorne” y otros enemigos silenciosos de corto alcance?

Algunos analistas de seguridad creen todo podría comenzar por un simple ataque localizado de “Phishing”, con la finalidad de recoger toda la información necesaria para conocer a “ciencia cierta” a su presa (versión y tipo sistema operativo utilizado en los dispositivos, aplicaciones instaladas, gustos, hábitos y demás).

Posteriormente, los atacantes sólo deben ser pacientes para encontrar el lugar y momento adecuado para hacer uso de “BlueBorne” y otras vulnerabilidades que pueden ser explotadas a través de diferentes dispositivos, protocolos e, incluso de ondas electromagnéticas con la capacidad de convertirse en señales eléctricas. Todo lo anterior con la finalidad de tomar control de la terminal de la presa y ejecutar una serie de fechorías (como enviar mensajes, navegar en sitios donde fácilmente pueden infectar la terminal por medio de malware y otros).

Otro ejemplo aún más escalofriante y reciente que el anterior.

Lo anterior, no es nuevo pero, desde hace un tiempo para acá, se ha venido hablando de engañar al GPS para manipular la navegación y cambiar el punto de destino de una determinada presa!

Es claro que, lo anterior, suena como algo sacado de una película de ciencia ficción pero, algunos analistas de seguridad “ultra-geeks” han probado que, en realidad, es posible hacerlo bajo ciertas condiciones.

La primera de ellas es la proximidad, para eso existe toda una serie cálculos y especificaciones para lograr engañar el GPS del teléfono y, hacerlo creer debe tomar una nueva ruta para llegar a un destino diferente. En las pruebas realizadas por los analistas que escribieron la publicación acerca de esta amenaza, 38 de 40 personas que actuaron como presas (conejillos de indias) no notaron variación alguna en el cambio de destino.

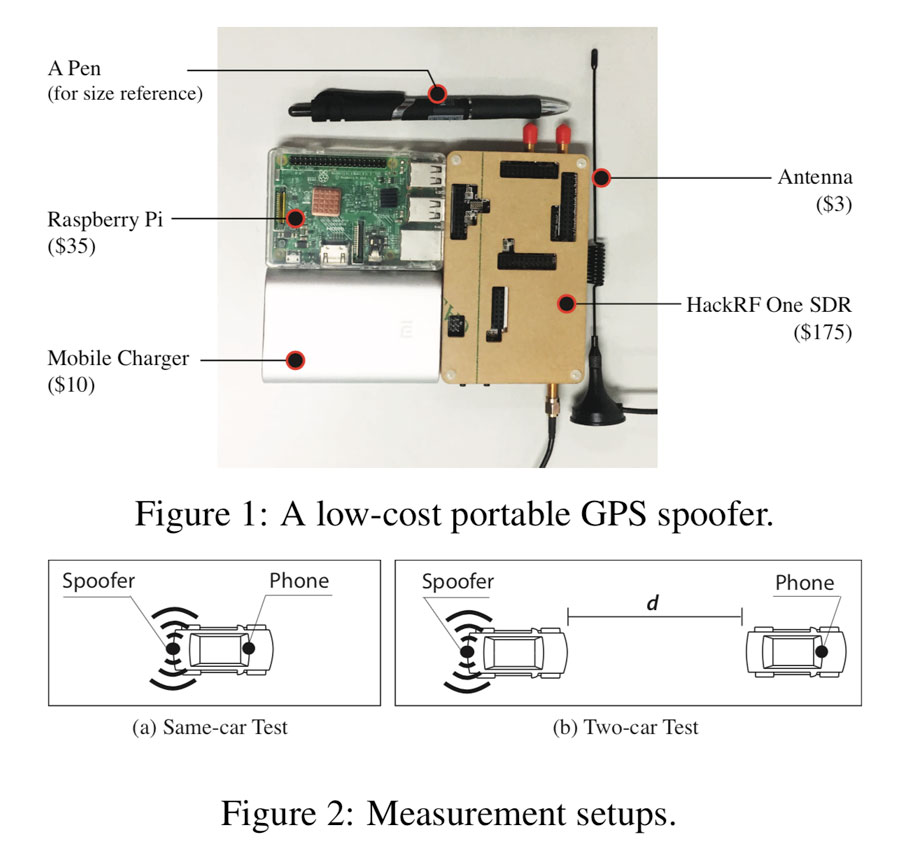

Algo aterrador, fue la creatividad usada por los analistas para elaborar el dispositivo emisor (encargado de engañar al GPS del teléfono de la víctima) usando componentes de bajo costo y disponibilidad relativamente fácil .

Los resultados de las pruebas sugieren que, pese a la necesidad de seguir a la presa (por parte del perpetrador) a una distancia de 40-50 metros, fue posible lograr una conexión constante y estable. Lo cual, abre la puerta para que, en un futuro cercano, este tipo de engaños podría llegar a afectar, inclusive, a los autos autónomos y drones.

Todas estas pruebas y experimentos, seguramente, van a requerir que la seguridad a nivel de navegación y #Apps sea reforzada y actualizada de manera constante, con el fin de evitar este tipo de ataques centralizados en ciertos clientes.